Sécurité ou intégration des données ? Un choix difficile pour les stratégies de données d'entreprise

Les entreprises du monde entier veulent la même chose : une solidité à toute épreuve sécurité des données et lisse intégration au-delà des frontières. Le problème, c'est que ces deux objectifs vont souvent dans des directions opposées. Plus vous verrouillez les choses, plus il devient difficile de les partager. Et plus tu t'ouvres, plus tu risques. Le rythme rapide des données générées nécessite des stratégies de gouvernance robustes pour gérer efficacement cet équilibre. Efficace gestion des données est essentiel pour garantir le respect des lois sur la confidentialité des données et optimiser les processus commerciaux.

Mais dans un monde où la croissance dépend de la portée mondiale et où les cybermenaces se multiplient, les entreprises ne peuvent plus ignorer ce compromis. La question est : pouvez-vous avoir les deux ?

Les entreprises n'ont plus à choisir entre une sécurité absolue des données et une collaboration mondiale.

Stratégie en matière de données d'entreprise : considérations clés

N'importe quel bien stratégie en matière de données d'entreprise doit jongler avec trois priorités :

- Gouvernance — Qui a accès à quoi et pourquoi ?

- Conformité — Comment rester en phase avec les niveaux local et international réglementations relatives aux données?

- Efficacité — À quelle vitesse les gens peuvent-ils obtenir ce dont ils ont besoin pour faire leur travail ?

- Gestion des risques — Identifier et corriger les vulnérabilités afin de garantir la sécurité des données.

La sécurité ralentit souvent les choses. L'intégration peut vous exposer. Les stratégies intelligentes permettent de travailler avec les deux, sans que l'une annule l'autre.

Défis en matière de protection et de sécurité des données

Cybersécurité les menaces ne sont pas que du bruit. Ils sont de plus en plus ciblés, plus coûteux et plus difficiles à repérer. Un single violation de données coûtent désormais des millions aux entreprises en moyenne, et ces violations accélèrent rapidement la fréquence et l'ampleur des fuites de données affectant les entreprises. Les malwares, un type de logiciel malveillant, perturbent les réseaux et extraient des données précieuses, ce qui complique encore davantage le paysage de la cybersécurité. Les menaces persistantes avancées (APT) sont des formes spécifiques de programmes malveillants qui restent sur les réseaux pendant de longues périodes, ce qui les rend difficiles à détecter. Les stratégies de cybersécurité prennent systématiquement en compte tous les aspects de la protection des données, garantissant ainsi une approche globale de la protection des informations sensibles. La cybersécurité d'entreprise comprend la formation des employés afin de renforcer la posture de sécurité globale. La cybersécurité d'entreprise protège les applications, les données et l'infrastructure de l'entreprise contre les menaces en ligne. Et lorsque les données se déplacent entre des systèmes, des clouds ou des pays, la surface d'attaque augmente.

La mise en œuvre de systèmes de gestion de la sécurité de l'information (ISMS) est cruciale pour assurer la conformité aux différentes lois et réglementations en matière de protection des données. La norme ISO 27001 décrit les meilleures pratiques pour établir et maintenir un ISMS, qui comprend la gestion des risques et la mise en œuvre de mesures de sécurité robustes pour protéger les informations sensibles, démontrant ainsi l'engagement d'une organisation en matière de sécurité de l'information. L'accès aux données personnelles devrait être limité aux seuls employés qui en ont besoin. La gestion des risques de cybersécurité par des tiers évalue et gère les risques des partenaires externes, en veillant à ce que les collaborations externes ne compromettent pas la posture de sécurité de l'organisation. Les organisations sont tenues d'informer les personnes concernées d'une violation de données dans les 72 heures pour éviter des sanctions et garantir la transparence et la responsabilité. La protection des données dès la conception oblige les entreprises à prendre en compte les principes de protection des données lors du développement des produits, en veillant à ce que la sécurité soit intégrée dès le départ.

Des secteurs tels que la finance, services de soins, et marchés publics ressentez cette pression plus que la plupart des autres. Les institutions financières ont besoin d'une protection complète pour les transactions sensibles. Les prestataires de soins de santé traitent des données personnelles qui doivent rester privées. Les sous-traitants du gouvernement opèrent selon des règles strictes en matière d'informations classifiées. Les réglementations relatives à la confidentialité des données visent souvent à créer un équilibre entre l'innovation et la protection du droit à la vie privée, ce qui est particulièrement difficile dans ces secteurs aux enjeux élevés.

Essayer de travailler dans le monde entier tout en garantissant la sécurité, c'est comme marcher sur la corde raide.

Lois sur la protection des données et la confidentialité

Dans le paysage numérique actuel, les lois sur la protection des données et la confidentialité sont plus importantes que jamais. Ces lois sont conçues pour protéger les données personnelles et sensibles, garantissant ainsi la protection des droits et libertés des individus alors même que la collecte et le traitement des données deviennent de plus en plus courants. Selon la CNUCED, 137 pays sur 194 ont mis en œuvre une législation sur la confidentialité des données, ce qui témoigne d'une tendance mondiale en faveur d'une meilleure protection des données. Le règlement général sur la protection des données (RGPD) est la loi sur la confidentialité la plus stricte au monde et impose des obligations à toutes les entreprises du monde qui collectent ou traitent des données relatives aux résidents de l'UE. Le RGPD définit les données personnelles comme toute information relative à une personne qui peut être identifiée directement ou indirectement. Le RGPD est entré en vigueur le 25 mai 2018, obligeant toutes les organisations qui traitent les données des citoyens de l'UE à se conformer à ses réglementations. De même, le California Consumer Privacy Act (CCPA) donne aux résidents de Californie un meilleur contrôle sur leurs données personnelles.

Les organisations doivent mettre en œuvre des mesures de sécurité robustes pour se conformer à ces lois, notamment chiffrement des données, les contrôles d'accès et stockage sécurisé des données. Ces mesures ne concernent pas uniquement la conformité ; elles sont essentielles pour protéger les données personnelles contre les violations et les accès non autorisés. Le phishing est une tactique couramment utilisée pour exécuter des attaques d'ingénierie sociale, ciblant souvent les employés afin d'obtenir un accès non autorisé à des systèmes sensibles. Les lois sur la protection des données accordent également aux individus des droits tels que l'accès, la correction et la suppression de leurs données personnelles, garantissant ainsi la transparence et le contrôle. Le CCPA donne aux consommateurs californiens le droit d'accéder à leurs informations personnelles, de les supprimer et de s'opposer à la vente. Les personnes concernées ont le droit de demander réparation pour les dommages causés par des violations de leurs droits en matière de confidentialité des données en vertu du RGPD. La non-conformité peut entraîner de lourdes sanctions financières, dont des amendes pour violation du RGPD pouvant atteindre 20 millions d'euros ou 4 % du chiffre d'affaires mondial d'une entreprise, le montant le plus élevé étant retenu, et une atteinte importante à la réputation, faisant du respect de ces réglementations une priorité absolue pour toute organisation traitant des données sensibles.

Services cloud et sécurité

Les services cloud ont révolutionné les opérations commerciales modernes, offrant une évolutivité, une flexibilité et des économies de coûts inégalées. Cependant, cette transition vers le cloud pose également de nouveaux défis en matière de sécurité, tels que des violations de données, des accès non autorisés et des pertes de données potentielles. Pour atténuer ces risques, les organisations doivent adopter des mesures de sécurité robustes, notamment le cryptage des données, des contrôles d'accès stricts et solutions de stockage de données sécurisées. Les cadres de conformité du cloud établissent un périmètre de sécurité robuste pour les données, améliorant ainsi les capacités de réponse aux incidents en cas d'incidents de sécurité. Les organisations qui accordent la priorité à la conformité du cloud ont accès à de nombreux avantages stratégiques et de réputation. Les processeurs de données sont tenus de respecter les règles du RGPD lorsqu'ils traitent les données pour le compte des responsables du traitement, afin de garantir la conformité et la responsabilité dans environnements cloud.

Les fournisseurs de services cloud (CSP) jouent un rôle central pour garantir la sécurité du cloud environnements. Ils doivent se conformer aux lois pertinentes en matière de protection des données et de confidentialité, telles que le RGPD et le CCPA, afin de protéger efficacement les données sensibles. Lors de la sélection d'un CSP, les organisations doivent s'assurer que le fournisseur répond à leurs exigences de sécurité spécifiques et dispose des contrôles nécessaires pour protéger les données sensibles. La conformité au cloud instaure la confiance et renforce les relations avec les clients. Ce processus de sélection minutieux est essentiel pour préserver l'intégrité et la sécurité des données dans les environnements cloud, afin de protéger l'organisation contre d'éventuelles violations de données et problèmes de conformité.

Pourquoi l'intégration mondiale est toujours importante

Vous ne pouvez pas tout verrouiller et espérer grandir. Pour être compétitives, les entreprises ont besoin de temps réel échange de données entre les équipes, les partenaires et les outils mondiaux.

La portabilité des données est essentielle pour faciliter l'intégration mondiale en permettant le transfert de données entre les organisations, en garantissant une collaboration fluide et le respect de réglementations telles que le projet de loi sur la protection des données personnelles (PDPB) en Inde et le RGPD.

Voici ce qu'apporte une forte intégration :

- Réaction plus rapide face aux nouveaux marchés

- Une meilleure collaboration au-delà des frontières

- Plus d'agilité dans le développement des produits et les opérations

Mais lorsque les données évoluent trop lentement, voire pas du tout, les opportunités disparaissent. Les équipes perdent la synchronisation. Les partenaires déposent. L'innovation stagne.

Études de cas : quand les choses se compliquent

Soins de santé

La recherche médicale mondiale repose sur de grands ensembles de données partagés. La portabilité de l'assurance maladie, en vertu de la loi HIPAA (Health Insurance Portability and Accountability Act), joue un rôle crucial dans la conformité des données en établissant des normes de confidentialité et de sécurité pour protéger les informations sensibles des patients. Mais conflictuel confidentialité des données les lois entre l'UE, les États-Unis et d'autres régions font du partage un casse-tête juridique. Un faux pas, et une victoire dans le domaine de la recherche se transforme en une crise de relations publiques.

Finances

Les banques ont besoin d'une détection des fraudes transfrontalières en temps réel. Une gestion efficace des risques est essentielle pour gérer la sécurité des données financières, en veillant à ce que les vulnérabilités soient identifiées et corrigées rapidement. Mais la synchronisation centres de données à travers les continents pourraient percer exigences relatives à la résidence des données. C'est un équilibre constant entre vitesse et régulation.

Technologie

Les équipes de développement mondiales ont besoin d'un accès rapide aux bases de code partagées. Une gestion efficace des données est essentielle pour gérer ces bases de code partagées et protéger la propriété intellectuelle. Mais le code source est une propriété intellectuelle et constitue une cible de choix pour les attaques. Une brèche pourrait mettre en lumière des années de travail.

Contractuels gouvernementaux et réglementations en matière de confidentialité des données

Les sous-traitants de la défense travaillent sur des projets sensibles, en étroite collaboration exigences de sécurité, et des sous-traitants éparpillés. La mise en œuvre de systèmes de gestion de la sécurité de l'information (ISMS) est cruciale pour maintenir la sécurité de ces projets sensibles. Une erreur d'accès peut avoir de graves conséquences.

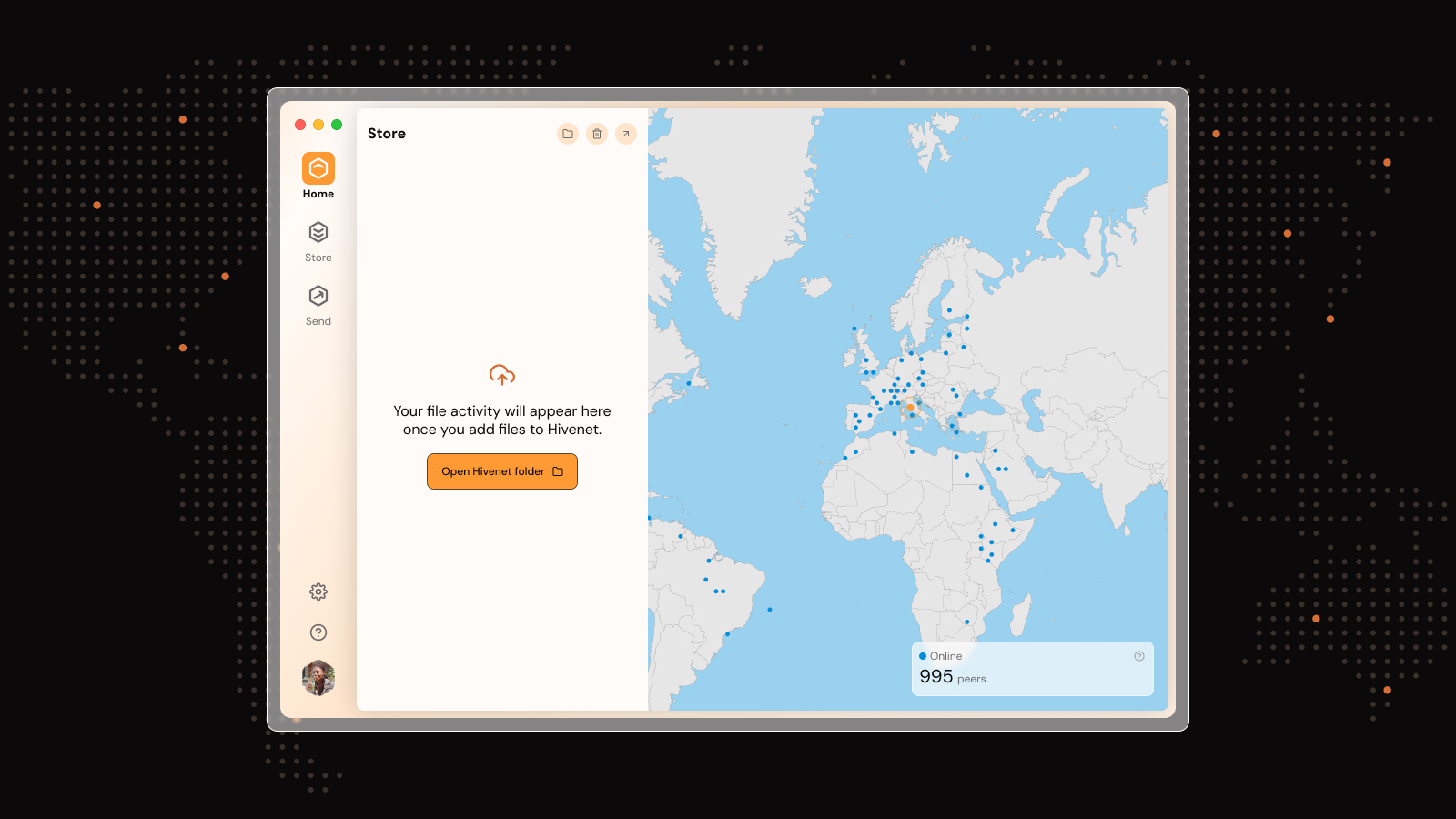

Le point de vue de Hivenet : pourquoi la distribution a du sens

Chez Hivenet, nous voyons un moyen de combler le fossé entre sécurité et intégration... sans demander aux entreprises de faire des sacrifices non plus.

Décentralisée dès la conception : le rôle des fournisseurs de services cloud

Notre cloud distribué le modèle ne repose pas sur un seul grand centre de données. Au lieu de cela, les nœuds locaux gèrent le stockage et le traitement. Cela permet de garder les données plus près de l'endroit où elles sont nécessaires, et ce, dans les limites de la juridiction locale. Elle est plus rapide, plus résiliente et plus facile à gérer. La conformité du cloud se traduit par des économies de coûts substantielles en réduisant les risques de non-conformité et en rationalisant les opérations, ce qui en fait un avantage stratégique pour les entreprises.

Conformité locale, portée mondiale

En utilisant cartographie de conformité, les entreprises peuvent stocker des données spécifiques dans la région à laquelle elles appartiennent. Comprendre les réglementations en matière de confidentialité des données, telles que la LGPD du Brésil, le RGPD de l'UE et le CCPA, est essentiel pour garantir la conformité. Vous avez besoin de données sur les soins de santé européens pour rester dans l'UE ? Pas de problème Notre infrastructure s'adapte aux lois locales sans ralentir les choses.

Une sécurité qui ne vous ralentit pas

Avec Hivenet, sécurité des données ne signifie pas couper l'accès. Nous chiffrons localement, vérifions soigneusement l'identité et vous donnons un contrôle précis sur qui voit quoi, afin que les gens puissent travailler ensemble sans ouvrir les vannes. L'utilisation du cryptage peut rendre les données inutiles pour les attaquants en cas de violation de données, garantissant ainsi la protection des informations sensibles même dans le pire des cas. La protection multicouche crée une série de défenses de réseau d'entreprise connectées contre les attaques, fournissant ainsi un bouclier robuste contre l'évolution des menaces. Les pratiques de sécurité des données devraient également inclure une authentification à deux facteurs pour les comptes contenant des données personnelles, afin d'ajouter un niveau de protection supplémentaire.

Gestion des risques : ce que les dirigeants d'entreprise peuvent faire dès maintenant

- Cartographiez vos donnéesSachez ce que vous avez, où il vit et quelles lois s'appliquent. La rapidité des données générées nécessite des stratégies de gouvernance robustes pour garantir la conformité et l'efficacité opérationnelle.

- Trouvez vos points faiblesRecherchez les anciens systèmes, les droits d'accès peu clairs ou les intégrations maladroites.

- Testez les options distribuéesPlateformes pilotes combinant contrôle local et disponibilité mondiale.

- Collaborez avec des experts locauxTravaillez avec des spécialistes de la conformité qui comprennent les réglementations régionales.

- Instaurer une solide culture de sécuritéLes outils sont utiles, mais ce sont les personnes qui font la différence. Formez les équipes à rester vigilantes. Des révisions et des mises à jour régulières des programmes de conformité sont nécessaires. Les organisations doivent mettre en œuvre régulièrement des évaluations de sécurité et des tests d'intrusion pour découvrir les vulnérabilités. Les plans de gestion de crise sont essentiels pour répondre aux cyberattaques et s'en remettre, afin de garantir la continuité des activités en cas d'incidents de sécurité.

Réunir tout cela

Sécurité ou intégration ? Il n'est pas nécessaire que ce soit l'un ou l'autre. Plus maintenant L'ancien compromis cède la place à des stratégies plus intelligentes et plus adaptatives.

Avec un cloud distribué approche, les entreprises peuvent répondre à des exigences strictes lois sur les données, réduisez les risques de violation et continuez à évoluer au rythme de votre activité. L'essentiel est de repenser l'infrastructure pour répondre à ces deux priorités, ensemble.

Le résultat ? Une équipe mondiale connectée, conforme et protégée. C'est l'avenir de la stratégie en matière de données. Et il est déjà là.

FAQ

Quel est le plus grand défi en matière d'équilibre entre sécurité et intégration des données ?

Il est difficile de protéger les données sensibles tout en gardant les équipes connectées dans toutes les régions. Plus la sécurité est renforcée, plus il est difficile de collaborer. Plus le système est ouvert, plus le risque est grand.

Pourquoi la souveraineté des données est-elle importante pour les entreprises internationales ?

La souveraineté des données consiste à conserver les données à l'intérieur des frontières légales d'un pays ou d'une région. C'est essentiel pour rester en conformité avec des réglementations telles que le RGPD et pour éviter des problèmes juridiques, des amendes ou une atteinte à la confiance.

Quels sont les risques liés au partage transfrontalier de données ?

Le transfert de données au-delà des frontières peut ouvrir la voie à des cyberattaques, à des violations réglementaires et à des lacunes en matière de conformité. Chaque pays a des règles différentes, et si vous ne les respectez pas, vous risquez de graves conséquences.

Comment un cloud distribué améliore-t-il à la fois la sécurité et l'intégration ?

Un distribué boutiques dans le cloud et traite les données à proximité de l'endroit où elles sont utilisées. Cela signifie des performances plus rapides, un contrôle local et une conformité renforcée, sans ralentir la collaboration mondiale.

Un cloud décentralisé peut-il répondre à des exigences de conformité strictes telles que le RGPD ou la HIPAA ?

Oui Avec la bonne configuration, systèmes décentralisés peuvent suivre les règles régionales telles que le RGPD ou la HIPAA. Nœuds locaux, stockage crypté, et la cartographie de conformité aident les entreprises à respecter les normes légales sans fragmenter leurs systèmes.

Quels sont les secteurs les plus concernés par le compromis entre sécurité et intégration ?

La santé, les finances, le gouvernement et la technologie sont tous confrontés à des enjeux importants. Ils s'appuient sur des données sécurisées mais doivent collaborer en temps réel. Chaque retard ou violation a des conséquences concrètes.

Que signifie la « cartographie de conformité » dans l'infrastructure cloud ?

Il s'agit d'une pratique qui consiste à s'assurer que les données restent au bon endroit, conformément aux lois applicables. Une bonne cartographie de conformité vous permet de définir des règles par région ou par réglementation, et de faire en sorte que votre système les suive automatiquement.

Comment les entreprises peuvent-elles auditer leur stratégie actuelle en matière de données ?

Commencez par identifier où se trouvent vos données, qui y a accès et quelles réglementations s'appliquent. Vérifiez ensuite si vos systèmes présentent des failles de sécurité, des outils obsolètes ou des points d'intégration faibles.

Quels sont les avantages de l'intégration des systèmes de données à l'échelle mondiale ?

Vous pouvez prendre des décisions plus rapidement, améliorer la coordination et renforcer l'innovation. L'intégration mondiale aide les équipes à se synchroniser, à réduire les silos et à débloquer des opportunités au-delà des frontières.

Comment Hivenet aide-t-il les entreprises à gérer à la fois la sécurité des données et l'intégration transfrontalière ?

L'architecture distribuée de Hivenet permet de conserver les données locales, sécurisées et conformes, tout en facilitant la collaboration dans le monde entier. Vous bénéficiez d'un contrôle d'accès précis, de transferts chiffrés rapides et d'un système qui s'adapte automatiquement aux lois locales.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.