Comprendre la sécurité dans le cloud : principaux avantages et stratégies

Préoccupé par la sécurité sur le nuage? La sécurité du cloud protège vos données et vos applications contre les cybermenaces. Cet article couvre les principaux avantages, les risques potentiels et les stratégies pour sécurisez votre cloud environnement efficacement.

Principaux points à retenir

- La sécurité du cloud réduit les coûts opérationnels en centralisant la gestion de la sécurité et en améliorant la protection contre les menaces telles que les attaques DDoS.

- Le modèle de responsabilité partagée définit les obligations de sécurité entre les fournisseurs de services cloud et les clients, favorisant ainsi une gestion de la sécurité efficace.

- Les meilleures pratiques en matière de sécurité du cloud, notamment des audits réguliers, une authentification multifactorielle et un modèle Zero Trust, sont essentielles pour atténuer les risques et protéger les données sensibles.

Comprendre la sécurité dans le cloud : principaux avantages et stratégies

La sécurité du cloud offre de nombreux avantages, à commencer par la réduction des coûts initiaux et des dépenses opérationnelles. Contrairement à l'infrastructure informatique traditionnelle, où le maintien de la sécurité implique des dépenses matérielles et logicielles importantes, la sécurité du cloud centralise ces efforts, ce qui se traduit souvent par une baisse des coûts. En outre, la sécurité du cloud améliore la protection contre les attaques par déni de service distribué (DDoS), en protégeant vos données et en garantissant une disponibilité ininterrompue des services.

L'évolution de la sécurité du cloud a considérablement amélioré la transparence et la robustesse des mesures de sécurité. Ces améliorations protègent les données des clients contre les violations, maintiennent la confiance et protègent les informations commerciales sensibles. Les mesures préventives, telles que la lutte contre les accès non autorisés et les fuites de données, sont essentielles à la sécurité du cloud, car elles garantissent la sécurité de vos données dans le cloud. La sécurisation de l'infrastructure cloud est cruciale, car les mauvaises configurations peuvent entraîner des violations de données. Des solutions de sécurité robustes sont donc essentielles pour gérer efficacement ces environnements.

Centralisation de la sécurité dans informatique en nuage simplifie les plans de reprise après sinistre et la surveillance des événements réseau. La gestion des tâches de sécurité et des mises à jour permet aux fournisseurs de services cloud de réduire les coûts opérationnels et d'améliorer la fiabilité et la disponibilité, en garantissant un accès rapide à leurs données et applications aux utilisateurs autorisés. Cette approche holistique protège non seulement les données, mais améliore également l'expérience utilisateur, en équilibrant les contrôles de sécurité sans inciter les utilisateurs à recourir à des solutions de contournement non sécurisées.

Définition de la sécurité du cloud

La sécurité du cloud fait référence à l'ensemble complet de politiques, de contrôles et de technologies conçus pour protéger les données, les applications et l'infrastructure associée du cloud computing. Cela inclut des mesures visant à empêcher les violations de données, les accès non autorisés et autres menaces de sécurité. La sécurité du cloud computing repose sur la capacité à maintenir la confiance des clients en prévenant les fuites de données et en protégeant les informations commerciales sensibles. L'importance de la sécurité du cloud est une considération essentielle pour les organisations qui utilisent ces technologies.

L'essor de la sécurité du cloud a entraîné une réduction des coûts opérationnels, les fournisseurs de services cloud assumant la responsabilité de gérer les tâches de sécurité et les mises à jour dans un cloud privé. Cette approche centralisée simplifie non seulement la mise en œuvre des mesures de sécurité, mais améliore également la fiabilité et la disponibilité, en garantissant que les utilisateurs autorisés ont accès à leurs données en cas de besoin. Les mesures préventives, telles que les plans de reprise après sinistre et la surveillance des événements réseau, sont plus faciles à mettre en œuvre dans un environnement cloud.

Une sécurité cloud efficace permet de maintenir un équilibre entre l'expérience utilisateur et la protection, en évitant des contrôles trop rigides susceptibles de conduire à des solutions de contournement peu sécurisées. En centralisant la gestion des applications et des données, la sécurité du cloud simplifie le processus de maintien de mesures de sécurité robustes dans les environnements cloud.

Comment fonctionne la sécurité du cloud

La sécurité du cloud fonctionne grâce à plusieurs mécanismes clés, notamment chiffrement des données, la gestion des identités et des accès (IAM) et les pare-feux cloud. Le chiffrement des données est la pierre angulaire de la sécurité du cloud, car il garantit que les données sont brouillées et illisibles sans la clé de déchiffrement appropriée. Ce cryptage doit être appliqué à la fois au repos et en transit afin de fournir une protection complète contre les accès non autorisés.

Les systèmes IAM sont essentiels pour contrôler l'accès des utilisateurs et empêcher tout accès non autorisé aux données. Ils gèrent les identités des utilisateurs et définissent les privilèges d'accès, garantissant que seuls les utilisateurs autorisés peuvent accéder à des ressources cloud spécifiques.

Les pare-feux, un autre composant essentiel, servent de mécanisme de défense en bloquant le trafic Web nuisible et en protégeant les ressources du cloud contre diverses cybermenaces. Des paramètres de sécurité correctement configurés sont essentiels pour empêcher les violations de données causées par des serveurs cloud mal configurés.

Mettre en œuvre des politiques de sécurité uniformes pour tous les services cloud et centres de données est essentiel pour maintenir une protection robuste. Les technologies telles que le chiffrement, l'IAM et les pare-feux constituent l'épine dorsale d'une sécurité cloud efficace.

Le modèle de responsabilité partagée

Le modèle de responsabilité partagée en matière de sécurité du cloud clarifie la répartition des tâches de sécurité entre les fournisseurs de services cloud et leurs clients afin d'éviter toute confusion. Ce modèle indique que les fournisseurs de cloud gèrent l'infrastructure sous-jacente, tandis que les clients sont responsables de leurs systèmes d'exploitation, de leurs applications et de leurs configurations.

Il est essentiel de comprendre le modèle de responsabilité partagée pour une gestion efficace de la sécurité du cloud. Dans le cadre de services tels que l'infrastructure en tant que service (IaaS), les clients gèrent leurs systèmes d'exploitation et applications clients.

En définissant clairement les responsabilités en matière de sécurité, ce modèle aide les fournisseurs et les clients à maintenir une posture de sécurité robuste.

Risques courants liés à la sécurité du cloud

Malgré les nombreux avantages du cloud sécurité, plusieurs risques subsistent. Les violations de données constituent une source de préoccupation majeure, souvent en raison de mauvaises configurations au sein des systèmes cloud. La faille de sécurité de Capital One, attribuée à des actifs cloud mal configurés, en est un exemple. Les API non sécurisées présentent également des risques majeurs, car elles peuvent fournir un accès non autorisé aux services cloud.

Le piratage de comptes est une autre menace courante, dans laquelle les attaquants utilisent le phishing ou le bourrage d'informations d'identification pour accéder sans autorisation à des données sensibles. Les menaces internes, lorsque des employés actuels ou anciens utilisent abusivement leur accès, peuvent également entraîner des violations ou des pertes de données. Une visibilité limitée sur les infrastructures cloud peut encore exacerber ces risques, entraînant des erreurs de configuration et des mesures de sécurité insuffisantes.

En outre, les problèmes de gestion des informations d'identification sont fréquemment liés à des vulnérabilités de gestion des identités et des accès dans les environnements cloud. Les cyberattaques spécifiquement conçues pour exploiter les vulnérabilités du cloud et les pratiques informatiques parallèles, dans le cadre desquelles des applications cloud non autorisées sont utilisées, présentent également des risques importants.

La gestion de la posture de sécurité dans le cloud (CSPM) est une technologie clé pour gérer les configurations et la conformité, en remédiant aux vulnérabilités internes et externes des infrastructures cloud.

Meilleures pratiques en matière de sécurité du cloud

La mise en œuvre des meilleures pratiques en matière de sécurité du cloud est essentielle pour protéger les données et minimiser les risques. Des audits réguliers des configurations cloud peuvent aider à identifier et à corriger les erreurs de configuration susceptibles d'entraîner des failles de sécurité. Les évaluations de sécurité, y compris les analyses de vulnérabilité et les tests d'intrusion, sont également cruciales pour identifier et corriger les faiblesses potentielles.

L'authentification multifacteur (MFA) doit être mise en œuvre pour tous les utilisateurs afin de renforcer la sécurité d'accès. Les solutions de gestion des identités et des accès permettent un contrôle précis des autorisations des utilisateurs, conformément au principe du moindre privilège. L'adoption d'un modèle de sécurité Zero Trust, qui implique de vérifier en permanence les utilisateurs et les appareils avant d'accorder l'accès aux ressources du cloud, constitue une autre stratégie efficace.

La formation des utilisateurs aux pratiques de sécurité réduit de manière significative les risques associés aux erreurs humaines entraînant des violations de données. Les fonctionnalités de surveillance et de journalisation continues aident les organisations à détecter les activités inhabituelles en temps réel, améliorant ainsi la préparation à la réponse aux incidents. Les solutions de sécurité centralisées, telles que la gestion des informations et des événements de sécurité (SIEM), fournissent une vue unifiée des événements de sécurité sur plusieurs plateformes cloud, facilitant ainsi la réponse aux incidents.

Solutions de sécurité dans le cloud

Les solutions de sécurité du cloud jouent un rôle essentiel dans la protection des données sensibles et la garantie de l'intégrité opérationnelle. Les piliers d'une stratégie de sécurité du cloud incluent des technologies de base essentielles qui améliorent la sécurité, telles que la gestion des identités et des accès, le cryptage des données et la détection avancée des menaces.

Gestion des identités et des accès (IAM)

La gestion des identités et des accès (IAM) est essentielle pour gérer les privilèges d'accessibilité des comptes utilisateurs, y compris l'authentification et l'autorisation. Les solutions IAM robustes fournissent un contrôle précis sur les personnes autorisées à accéder aux ressources du cloud, conformément au principe du moindre privilège.

Compte tenu du volume de droits, qui peut dépasser 5 000, gérer efficacement ces autorisations peut s'avérer difficile. Les systèmes IAM rationalisent ce processus en garantissant un accès sécurisé à divers environnements cloud.

Chiffrement des données

Le cryptage des données est essentiel pour protéger les informations sensibles, en garantissant la sécurité des données à la fois lors de leur stockage et pendant leur transmission. Le chiffrement des données au repos et en transit est essentiel pour les protéger contre tout accès non autorisé dans le cloud.

Détection avancée des menaces

Les stratégies avancées de détection des menaces utilisent l'analyse des données en temps réel pour identifier les comportements inhabituels et les menaces de sécurité potentielles dans les environnements cloud. Ces stratégies sont essentielles pour identifier et atténuer les menaces de sécurité potentielles, tout en garantissant l'intégrité et la confidentialité des données du cloud.

Les fournisseurs de services cloud réputés utilisent des technologies de pointe pour améliorer les capacités de détection des menaces, en fournissant des mesures de sécurité du cloud robustes pour se protéger contre les menaces avancées.

Choisir un fournisseur de cloud sécurisé

Le choix du bon fournisseur de services cloud est essentiel pour la protection des données et la sécurité globale de l'entreprise. La sécurité doit être une considération primordiale, et les fournisseurs doivent disposer de contrôles pour empêcher les fuites de données, prendre en charge le cryptage des données et mettre en œuvre des méthodes d'authentification renforcées.

Les fournisseurs doivent également permettre la conformité aux réglementations telles que le RGPD, le CCPA et l'HIPAA pour garantir la sécurité juridique. Il est essentiel de sélectionner des fournisseurs qui sont audités et certifiés de manière indépendante pour répondre aux normes de conformité mondiales, garantissant ainsi une conformité continue et des pratiques de sécurité actualisées.

Durabilité et sécurité du cloud

Le cloud computing favorise la durabilité en permettant la collaboration à distance, en réduisant les déplacements et en réduisant les émissions de carbone. La virtualisation optimise l'utilisation des ressources, réduit le besoin de matériel physique supplémentaire et prend en charge la durabilité dans le cloud computing environnements.

Hivenet, par exemple, réduit l'empreinte carbone de 77 % grâce à sa technologie distribuée, qui minimise la consommation d'énergie pour chaque membre de la communauté. En mettant en œuvre ces pratiques cloud durables, Hivenet améliore la sécurité globale tout en contribuant à un environnement plus écologique.

Problèmes de confidentialité liés aux grandes technologies

Les grandes entreprises technologiques accordent souvent la priorité à la monétisation des données plutôt qu'à la confidentialité des utilisateurs, ce qui soulève de graves préoccupations quant à leurs pratiques de traitement des données. Des politiques de confidentialité complexes et opaques peuvent empêcher les utilisateurs de savoir comment leurs données sont réellement utilisées. Des méthodes de suivi invasives, telles que les cookies et les empreintes digitales des appareils, sont couramment utilisées pour surveiller le comportement des utilisateurs.

De nombreuses entreprises technologiques partagent également les données des utilisateurs avec des tiers, ce qui augmente le risque d'utilisation abusive et de violation de la vie privée. Ce mépris de la vie privée souligne la nécessité d'une plus grande transparence et d'un meilleur contrôle des données par les utilisateurs.

Stratégies de sécurité hybrides et multicloud

Les environnements hybrides et multicloud compliquent la gestion de la sécurité. Une stratégie multicloud implique l'utilisation de plusieurs services cloud de différents fournisseurs, améliorant ainsi la flexibilité et réduisant la dépendance vis-à-vis des fournisseurs.

La sécurité multicloud englobe des pratiques conçues pour protéger les données et les services sur différentes plateformes cloud tout en préservant leur confidentialité, leur intégrité et leur disponibilité. Les clouds distribués offrent une flexibilité hybride, améliorant l'intégration avec les systèmes sur site pour une gestion efficace de la charge de travail.

Avantages de l'architecture distribuée

Le cloud computing distribué améliore la sécurité en répartissant les services sur différents sites, réduisant ainsi les risques associés aux violations de données localisées. Cette architecture favorise la résilience, car la défaillance d'un nœud ne compromet pas l'ensemble du système, garantissant ainsi une disponibilité continue des services.

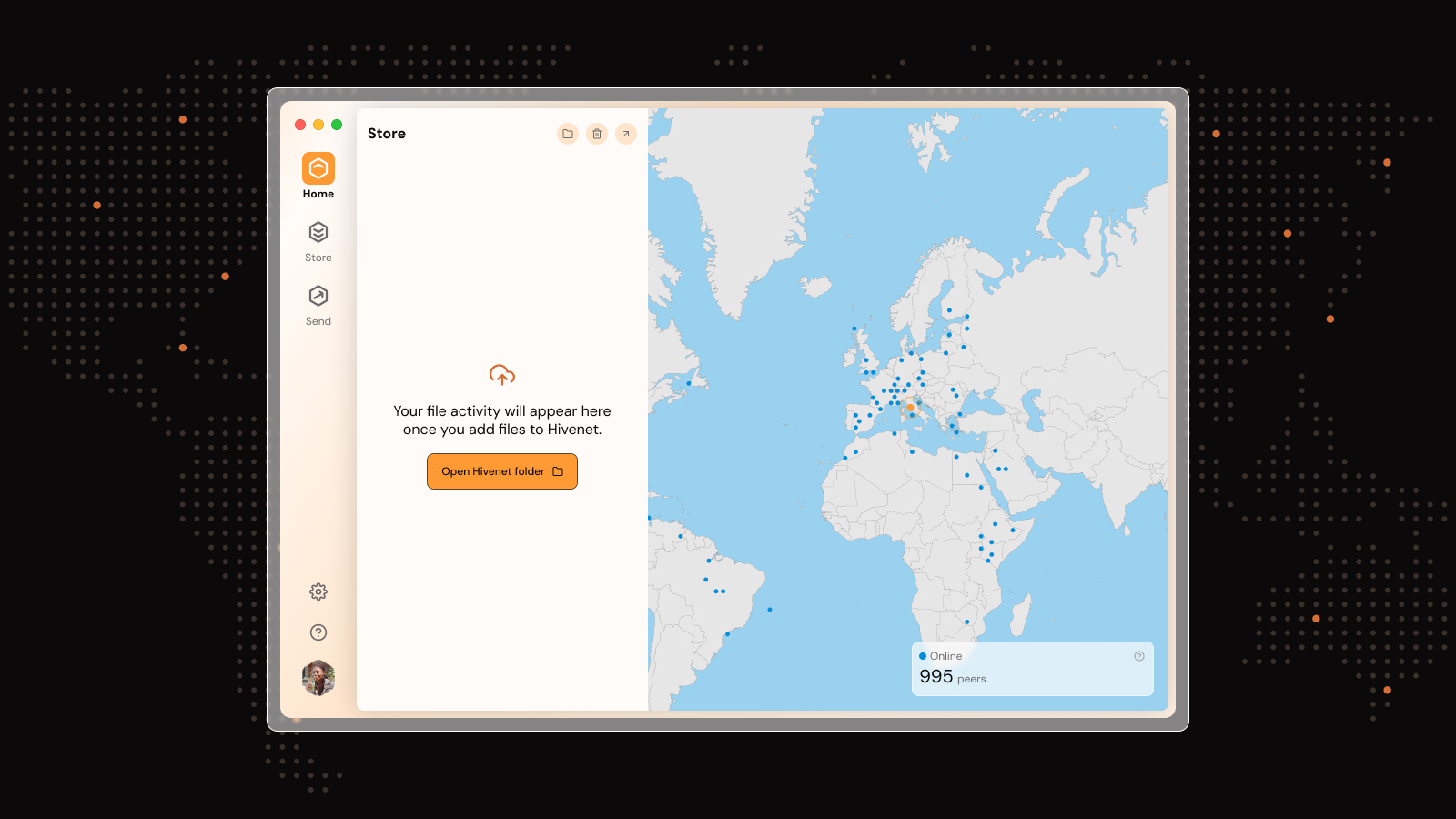

En répartissant les ressources sur plusieurs sites, les systèmes cloud distribués améliorent la résilience et l'évolutivité, évitant ainsi les points de défaillance uniques. L'architecture distribuée de Hivenet, pilotée par la communauté et intrinsèquement sécurisée, illustre ces avantages.

L'impact environnemental des grands centres de données

Les grands centres de données ont un impact significatif sur l'environnement en raison de leur consommation d'énergie massive. En 2018, les centres de données ont consommé environ 200 térawattheures d'électricité, soit l'équivalent de la consommation énergétique totale du Royaume-Uni. Cette consommation effarante devrait augmenter, les projections indiquant que le secteur technologique consommera 20 % de l'électricité mondiale d'ici 2025, contre 7 %.

Les centres de données traditionnels nécessitent des systèmes de refroidissement étendus, qui consomment à leur tour de grandes quantités d'énergie. Un single centre de données peut avoir une empreinte carbone supérieure à celle de l'industrie aérienne. La forte dépendance à l'égard des combustibles fossiles pour l'énergie aggrave encore l'impact environnemental, contribuant de manière significative aux émissions de gaz à effet de serre.

Cela met en évidence le besoin urgent de pratiques plus durables dans les opérations des centres de données.

La sécurité du cloud computing est primordiale

La sécurité du cloud est un aspect essentiel de l'infrastructure numérique moderne, offrant de nombreux avantages tels que la réduction des coûts, une meilleure protection contre les cybermenaces et une fiabilité accrue des données. Cependant, elle comporte également son propre ensemble de risques, notamment les violations de données et les erreurs de configuration, qui doivent être gérés selon les meilleures pratiques et des solutions de sécurité robustes.

Le choix d'un fournisseur de cloud sécurisé, la mise en œuvre de pratiques durables et la compréhension du modèle de responsabilité partagée sont des étapes cruciales pour maintenir une solide posture de sécurité. En adoptant ces mesures, les organisations peuvent protéger leurs données, garantir la conformité et contribuer à un avenir numérique plus vert et plus sûr. Adoptez la sécurité du cloud dès aujourd'hui et sécurisez votre avenir numérique.

Questions fréquemment posées

Quelles sont les 5 principales mesures de sécurité en matière de cloud computing ?

Les cinq principales failles de sécurité du cloud computing sont les mauvaises configurations, le vol d'identifiants d'accès, le phishing, les attaques d'API et le shadow IT. Il est essentiel de remédier à ces vulnérabilités pour garantir une sécurité robuste dans les environnements cloud.

Comment Hivenet garantit-il la sécurité des données ?

Hivenet garantit la sécurité des données en limitant l'accès à son application, en la rendant indisponible via les navigateurs Web, ce qui contribue à préserver la confidentialité et la protection des données.

Quelle est la caractéristique unique de Hivenet par rapport aux services cloud traditionnels ?

La caractéristique unique de Hivenet est son modèle peer-to-peer, qui permet aux utilisateurs d'apporter leur espace de stockage et leur puissance de calcul, favorisant ainsi un réseau sécurisé et résilient contrairement aux services cloud traditionnels.

Comment Hivenet contribue-t-il à la durabilité ?

Hivenet contribue de manière significative à la durabilité en réduisant l'empreinte carbone de 77 % grâce à sa technologie distribuée, qui réduit la consommation d'énergie de chaque membre de la communauté. Cette approche innovante améliore l'efficacité environnementale et favorise un avenir plus vert.

Que dois-je rechercher lors du choix d'un fournisseur de cloud ?

Lorsque vous choisissez un fournisseur de cloud, donnez la priorité à ceux qui proposent des mesures de protection des données robustes, notamment le cryptage des données, des méthodes d'authentification renforcées et la conformité aux réglementations pertinentes telles que le RGPD, le CCPA et l'HIPAA. Cela garantit la sécurité et la légalité de vos pratiques de gestion des données.

Liked this article? You'll love Hivenet

You scrolled this far. Might as well join us.

Secure, affordable, and sustainable cloud services—powered by people, not data centers.